به گزارش خبرنگار ایبِنا، در این بخش از مجموعه مقالات "هزارتوی کلاهبرداری اینترنتی (فیشینگ) " به ادامه معرفی ایمیل فیشینگ و مطالب پیرامون آن میپردازیم. ابتدا ابزارهای تشخیص ایمیل فیشینگ را تبیین میکنیم و نشان میدهیم اگر مشکوک به حمله ایمیل فیشینگ هستید چه باید کنید؟ و در آخر، راههای جلوگیری از حملات ایمیل فیشینگ و رهنمودهای ایمن سازی ایمیل را تشریح میکنیم.

**به آدرسهای ایمیل و دامنههای مشابه اصل دقت کنید

یکی از رایجترین تکنیکهای مورد استفاده در ایمیلهای فیشینگ، بهره گیری از دامنههای مشابه با دامنهی اصلی یا دامنههای جعلی در آدرسهای ایمیل هستند. دامنههای مشابه اصل (Lookalike) به گونهای طراحی شده اند که در یک نگاه قابل تشخیص با دامنه اصلی نیست و یک دامنه قانونی، رسمی یا قابل اعتماد به نظر میرسند.

برای مثال، به جای آدرس ایمیل boss@company.com یک ایمیل فیشینگ ممکن است ازboss@cornpany.com یا

boss@compаny.com استفاده کند.

آدرس ایمیل اول rn را جایگزین m میکند و دومی از سیریلیک а به جای a لاتین استفاده میکند. در حالی که این ایمیلها ممکن است شبیه دامنه اصلی به نظر برسند، اما متعلق به دامنهای کاملا متفاوت هستند که احتمالا تحت کنترل مهاجم است.

همچنین فیشرها و هکرها ممکن است از دامنههای واقعی، اما متفاوت از سازمان اصلی در حملات خود استفاده کنند. برای مثال، ایمیلی که ادعا میکند از نتفلیکس است، ممکن است از این آدرس help@netflix-support.com ارسال شده باشد. اگرچه ممکن است این آدرس، یک آدرس ایمیل رسمی و قانونی به نظر برسد، اما لزوماً متعلق به نتفلیکس یا مرتبط با آن نیست.

**به لحن و نگارش متن ایمیل توجه کنید

اغلب، ایمیلهای فیشینگ توسط افرادی نوشته میشود که به آداب نگارشی و تخصص محتوایی مسلط نیستند. این بدان معناست که این ایمیلها میتوانند حاوی خطاهای گرامری و حتی غلطهای املایی باشند. اساسا ایمیلهای واقعی که از سمت یک شخص یا یک سازمان قانونی ارسال میشود بعید است که این اشتباهات را داشته باشند، بنابراین این مسئله باید یک علامت هشداردهنده از یک حمله احتمالی فیشینگ باشد.

نکته دیگری که باید به آن توجه کنید ایمیلهایی با لحن اشتباه و مشکوک است. شرکتها، سازمانها، همکاران، دوستان و... به شیوهای خاص صحبت میکنند و مینویسند. اگر ایمیلی با توجه به فرستندهاش خیلی رسمی یا غیررسمی یا لحن آن نسبت به مبدا ارسال، غیرعادی به نظر برسد، ممکن است یک ایمیل فیشینگ باشد.

**بی توجه از کنار پیوستهای غیر معمول رد نشوید

یکی از اهداف مشترک ایمیلهای فیشینگ، فریب گیرنده برای دانلود و نصب یک بدافزار پیوست شده بر روی رایانه شما است. برای این کار، ایمیل باید فایلی داشته باشد که قادر به پیاده سازی کدهای اجرایی باشد.

در نتیجه، ایمیلهای فیشینگ ممکن است پیوستهای غیرمعمول یا مشکوک داشته باشند. به عنوان مثال، یک فاکتور فرضی ممکن است یک فایل ZIP باشد یا یک سند مایکروسافت آفیس پیوست شده باشد که ممکن است نیاز به فعال کردن ماکروها برای مشاهده محتوا داشته باشد. اگر اینطور باشد، احتمالاً ایمیل و پیوستهای آن مخرب هستند؛ لذا به این پیوستها توجه ویژه کنید.

** نسبت به ترفندهای روانشناسی هوشیار باشید

ایمیلهای فیشینگ برای متقاعد کردن کاربر به انجام کاری که به نفع او نیست (مانند ارائه اطلاعات حساس حسابهای کاربری و بانکی، نصب بدافزارها و باج افزارها و غیره) طراحی شدهاند. برای انجام این کار، فیشرها معمولاً از ترفندهای روانشناختی و تکنیکهای مهندسی ذهن در کمپینهای خود استفاده میکنند. برخی از این ترفندها عبارتند از:

--احساس فوریت و اقدام سریع: ایمیلهای فیشینگ معمولاً به گیرندگان خود میگویند که باید فوراً کاری انجام شود. این مسئله به این دلیل است که کسی که عجله دارد کمتر به این فکر میکند که آیا ایمیل مشکوک به نظر میرسد یا قانونی است؛ لذا ایجاد حس فوریت، شما را قطعا به اشتباه ادراکی میاندازد و احتمال موفقیت حمله فیشینگ را بالا میبرد.

--استفاده از اقتدار: برخی از حملات ایمیل فیشینگ وانمود میکنند که از طرف مدیرعامل یا مدیر ارشد بالا دست به کارمندان بخش مالی یا سایر بخشهای زیر مجموعهی مدیر ارشد هستند و اعلام انجام دستوری فوری (معمولا واریز وجه از سازمان به یک شماره حساب تحت کنترل مهاجم) را دارند. این کلاهبرداریها از این جعل هویت و از این واقعیت که گیرنده تمایل دارد از دستورات روسای خود پیروی کند، سوء استفاده میکنند؛ لذا حمله فیشینگ با موفقیت همراه میشود.

--ترس و باجگیری: برخی از ایمیلهای فیشینگ شما را تهدید میکنند. مثلا اعلام میکنند که دادههای حساس دزدیده شده از شما را افشا خواهند کرد. اگر گیرنده آنچه را که مهاجم میگوید انجام ندهد، به ظاهر عواقبت بدی در انتظارش هست؛ لذا ترس از شرمساری یا تنبیه، گیرنده را متقاعد میکند که به خواسته حمله کننده تن دهد.

فیشرها تجربه زیادی در استفاده از تکنیکهای روانشناختی برای رسیدن به اهداف خود دارند. اگر ایمیلی به هر طریقی دارای اتمسفری غیر عادی به نظر میرسد، ممکن است یک حمله فیشینگ باشد. پس هوشیار باشید.

** به درخواستهای مشکوک توجه کنید

ایمیلهای فیشینگ برای سرقت پول، اعتبار یا سایر اطلاعات حساس طراحی شدهاند. اگر یک ایمیل، درخواستی را از شما داشت که غیرعادی یا مشکوک به نظر میرسید، ممکن است دلیلی بر این باشد که بخشی از یک حمله فیشینگ است.

** به موضوع (Subject) ایمیلهای فیشینگ دقت کنید

موضوع ایمیل (Subject) تعیین میکند که آیا کاربر پیام فیشینگ را باز میکند یا خیر. در یک حمله فیشینگ، یک موضوع، معمولا با استفاده از تکنیکهای روانشناختی و مهندسی ذهن و با ایجاد حس اضطرار، فوریت، ترس و هیجان، با ذهن شما بازی میکند.

معمولاً مهاجمان از موضوعاتی شامل مسدود شدن قریب الوقوع حسابهای کاربری، مشکل حسابهای کاربری و بانکی، تحویل محمولهها، جزئیات بانکی و تراکنشهای مالی، تخفیفهای بالا، هدایای رایگان و... استفاده میکنند. در این حالت اگر کاربر متوجه نشود که دامنه موجود در آدرس فرستنده قانونی نیست، ممکن است با کلیک روی پیوند و افشای دادههای حساس فریب بخورد.

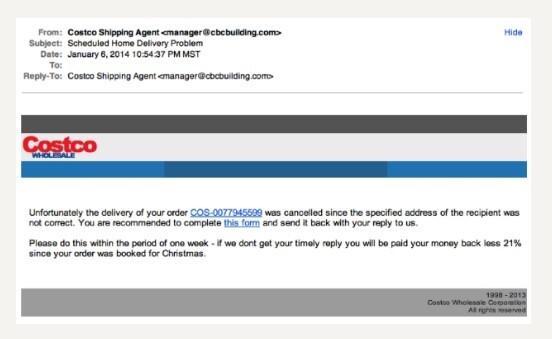

ایمیل زیر با استفاده از ترفند موضوع، عملیات فیشینگ انجام داده است:

اگر مشکوک به حمله ایمیل فیشینگ هستید چه باید کنید؟

تاثیر و هزینه یک حمله فیشینگ بر یک سازمان یا شخص حقیقی، به سرعت و نحوهی رویارویی و مقابله با آن حمله بستگی دارد. اگر مشکوک به حملهی ایمیل فیشینگ هستید، موارد زیر را انجام دهید:

۱. به هیچ عنوان به ایمیل پاسخ ندهید، روی پیوندها و لینکها کلیک نکنید یا پیوستها را باز نکنید. اگر درخواست پاسخ مشکوکی وجود دارد، آن را کلیک نکنید، باز نکنید و یا به دیگری ارسال نکنید.۲. هرگز آنچه را که یک فیشر میخواهد انجام ندهید.

۲. ایمیل مشکوک را به تیم فناوری اطلاعات یا امنیت سایبری سازمان و یا به عنوان یک شخص حقیقی، به سازمانهای مربوطه گزارش دهید.

۳. پس از گزارش به تیم امنیت سایبری سازمان، ایمیل مشکوک را از صندوق ورودی خود حذف کنید. این مسئله، شانس این را کاهش میدهد که به طور تصادفی بعدا روی آن کلیک کنید و دوباره دچار مشکل شوید.

ظهور ایمیلهای فیشینگ، تلاش برای جلوگیری از حملات ایمیلی را به یکی از اجزای اصلی استراتژی امنیتی ایمیل سازمانی تبدیل کرده است. آگاهی از تاکتیکهای رایج فیشینگ و اطلاع از بهترین شیوههای مبارزه با فیشینگ و حفاظت در مقابل آن مهم است. آموزش آگاهی از فیشینگ باید با راهحلهای ضد فیشینگ تکمیل شود که میتواند به شناسایی و مسدود کردن کمپینهای فیشینگ کمک کند. برخی از بهترین شیوههای کلیدی برای محافظت در برابر حملات ایمیل فیشینگ عبارتند از:

--برچسبگذاری ایمیلهای خارج از سازمان: ایمیلهای جعلی اغلب وانمود میکنند که از آدرسهای داخل سازمان هستند، اما در واقع از خارج از سازمان به سمت شما میآیند. اضافه کردن یک افزونهی هشدار بر روی ایمیلهای رسیده از خارج از سازمان، به گیرندگان کمک میکند تا حملات جعل ایمیل یا ایمیل فیشینگ را شناسایی کنند.

--فعال کردن افزونههای محافظت از ایمیل: افزونههای محافظت از ایمیل مانند DMARC و SPF، اطلاعات احراز هویت را به ایمیلهای ورودی اضافه میکنند. این امر، امکان ارسال ایمیلهای جعلی از دامنههای یک سازمان را برای مهاجم دشوارتر میکند.

--آدرس ایمیل را بررسی کنید: فیشرها اغلب از آدرسهای مشابه با آدرس اصلی استفاده میکنند تا ایمیلهای خود را قانونیتر نشان دهند. قبل از اعتماد کردن به ایمیل، مطمئن شوید که آدرس فرستنده ایمیل درست است.

--بررسی سرصفحههای ایمیل (Header): مشکوک بودن و غیرعادی بودن سرصفحههای یک ایمیل، نوید یک حمله ایمیل فیشینگ را میتواند بدهد.

ایمن سازی در برابر حملات ایمیل فیشینگ میتواند ساده باشد به شرطی که اگر یک سازمان و کارکنان آن از بهترین شیوههای امنیت ایمیل پیروی کنند، از جمله:

--از رمز عبور قوی استفاده کنید: گذرواژههای ضعیف، استفاده مجدد و افشا شده، رایجترین علت به خطر افتادن حساب ایمیل هستند. استفاده از یک رمز عبور قوی و منحصر به فرد برای امنیت حسابهای ایمیل ضروری است.

--احراز هویت چند عاملی را فعال کنید: اگر مهاجم به اعتبار نامه ایمیل کاربر دسترسی پیدا کند، حساب در معرض خطر میتواند در انواع حملات مورد استفاده قرار گیرد. فعال کردن احراز هویت چند عاملی، کنترل حساب ایمیل را برای مهاجم دشوارتر میکند، زیرا به چیزی بیش از رمز عبور کاربر نیاز دارد.

--پیاده سازی فیلترینگ ایمیل فیشینگ: استقرار ابزاری برای اسکن و فیلتر کردن محتوای فیشینگ میتواند به جلوگیری از رسیدن این ایمیلها به صندوق ورودی شما کمک کند.

--اسکن پیوستهای مخرب: پیوستها روش رایجی هستند که ایمیلهای فیشینگ بدافزار را به کاربر هدف ارسال کنند. اسکن ایمیلها برای یافتن پیوستهای مشکوک یا مخرب، میتواند این پیوستها را قبل از رسیدن به صندوق ورودی کاربر شناسایی و از ایمیل حذف کند.

--آموزش کارکنان: آموزش آگاهی از تکنیکها و استراتژیهای مرتبط با حملات سایبری به اشخاص حقیقی و کارکنان سازمان ها، میتواند به شناسایی ایمیلهای مخرب کمک کرده و احتمال حمله موفقیت آمیز را کاهش دهد.

ادامه دارد.

منابع

۱. Aburrous M. , et al. (۲۰۲۲) , ”Predicting Phishing Websites Using Classification Mining Techniques with Experimental Case Studies,” in Seventh International Conference on Information Technology, IEEE Conf ,Las Vegas, Nevada, USA, pp. ۱۷۶-۱۸۱.

۲. Alkhalil, Zainab & Hewage, Chaminda & Nawaf, Liqaa & Khan, Imtiaz (۲۰۲۱) ,” Phishing Attacks: A Recent Comprehensive Study and a New Anatomy”, Frontiers in Computer Science ,Vol.۳. No.۱, pp:۱۲-۲۶.

۳. Chen ,J. & Guo ,C. (۲۰۲۰) , “Online detection and prevention of phishing attacks”, in in Proc. Fifth Mexican International Conference in Computer Science, IEEE Conf, pp. ۱-۷،

۴. Downs ,J. S. , et al (۲۰۲۱) , “Behavioural response to phishing risk”, presented at the Proc. anti-phishing working groups ۲nd annual eCrime researchers summit, ACM Conf, Pittsburgh, Pennsylvania, pp. ۳۷-۴۴.

۵. Gunter Ollmann, (۲۰۲۰) , “The Phishing Guide - Understanding & Preventing Phishing Attacks,” Press in IBM Internet Security Systems.

۶. James, Vaishnavi & Kadlak, Aditya & Sharma, Shabnam (۲۰۱۸) ,” Study on Phishing Attacks”, International Journal of Computer Applications, Volume ۱۸۲ , No. ۳۳, pp:۲۳-۳۱.

۷. Khonji ,Mahmoud & Iraqi ,Youssef & Andrew, Jones (۲۰۲۰) , “Phishing Detection: A Literature Survey”, in IEEE Communications Surveys & Tutorials, Vol.۱۵, Issue ۴, PP. ۲۰۹۱ – ۲۱۲۱.

۸. Parmar, B. (۲۰۲۰) ,” Protecting against spear-phishing”,Computer Fraud SecurityVol.۴,N۰.۳۲, pp: ۸–۱۱.

۹. Phish Labs (۲۰۱۹) ,” ۲۰۱۹ phishing trends and intelligence report the growing social engineering threat”, Available at: https://info.phishlabs.com/hubfs/۲۰۱۹ PTI Report/۲۰۱۹ Phishing Trends and Intelligence Report.pdf.

۱۰. Ramanathan ,Venkatesh, & Wechsler, Harry, (۲۰۲۲) ,” phishGILLNET - phishing detection methodology using probabilistic latent semantic analysis”, EURASIP Journal on Information Security, a Springer Open Journal, Vol.۱, PP.۱-۲۲،

۱۱. Ramzan, Z. (۲۰۱۹) , “Phishing attacks and countermeasures,” in Handbook of Information and communication security (Berlin, Heidelberg: Springer Berlin Heidelberg) , ۴۳۳–۴۴۸. doi:۱۰.۱۰۰۷/۹۷۸-۳-۶۴۲-۰۴۱۱۷-۴_۲۳،

۱۲. Shankar, Akarshita & Shetty, Ramesh & Nath K, Badari, (۲۰۱۹) ,” A Review on Phishing Attacks”, International Journal of Applied Engineering Research, Volume ۱۴, Number ۹ , pp: ۲۱۷۱-۲۱۷۵.

۱۳. Sheng, S. , Magnien, B. , Kumaraguru, P. , Acquisti, A. , Cranor, L. F. , Hong, J. and Nunge, E. (۲۰۱۹) ,” Anti-Phishing Phil: the design and evaluation of a game that teaches people not to fall for phish, Proceedings of the ۳rd symposium on Usable privacy and security, Pittsburgh, Pennsylvania, July ۲۰۱۹.

۱۴. Teh-Chung ,Chen & Scott ,Dick & James ,Miller (۲۰۱۹) , “Detecting visually similar web pages: application to phishing detection,” ACM Transactions on Internet Technology (TOIT) , Vol. ۱۰ (۲) , pp:۱۴-۳۱.

۱۵. Yeboah-Boateng, E. O. , and Amanor, P. M. (۲۰۱۸) ,” Phishing , SMiShing & vishing: an assessment of threats against mobile devices”, J. Emerg. Trends Comput. Inf. Sci. ۵ (۴). Pp: ۲۹۷–۳۰۷.